Tor è stato uno strumento ben noto per l’anonimato online per la maggior parte degli ultimi vent’anni. Tuttavia, è ancora relativamente sconosciuto agli utenti generici e rimane un’applicazione di nicchia utilizzata principalmente da geek e appassionati di tecnologia. Quindi, oggi, ti diremo cos’è Tor e il routing delle cipolle. Esamineremo anche tutti i vantaggi e gli svantaggi di Tor Browser, nonché alcune delle principali controversie che circondano la tecnologia.

Onion Routing: cos’è Tor e come funziona

Il routing Onion esiste da decenni come tecnica di comunicazione gratuita, decentralizzata e peer-based sul world wide web. Anche Tor, l’implementazione più nota della rete onion, è in uso dai primi anni di questo millennio. È uno dei modi migliori per mantenere l’anonimato online. Quindi ecco cosa devi sapere su Tor, il routing Onion e la privacy online. Sommario

Cos’è Tor?

Se volete continuare a leggere questo post su "Onion Routing: cos’è Tor e come migliora la privacy online" cliccate sul pulsante "Mostra tutti" e potrete leggere il resto del contenuto gratuitamente. ebstomasborba.pt è un sito specializzato in Tecnologia, Notizie, Giochi e molti altri argomenti che potrebbero interessarvi. Se desiderate leggere altre informazioni simili a Onion Routing: cos’è Tor e come migliora la privacy online, continuate a navigare sul web e iscrivetevi alle notifiche del blog per non perdere le ultime novità.

Tor è una rete di privacy decentralizzata open source che consente agli utenti di navigare sul Web in modo anonimo. Abbreviazione di “The Onion Router”, è un protocollo di rete sicuro e crittografato per garantire la privacy online. Lo fa utilizzando “onion routing”, una tecnica di anonimato che trasmette i dati attraverso una serie di nodi a più livelli, o server, per nascondere l’indirizzo IP dell’utente non solo al sito Web o al servizio a cui si accede, ma anche alle agenzie governative e alle organizzazioni che cercano di monitorare il traffico di rete. Impedisce inoltre all’ISP o ad altri di ficcare il naso nelle attività online dell’utente.

Che cos’è l’instradamento Onion?

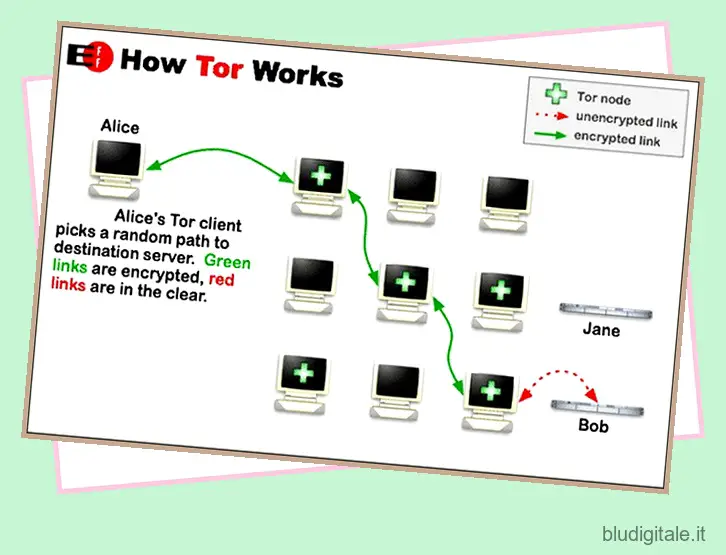

Il routing Onion è una tecnica per la comunicazione anonima su una rete di computer utilizzando una serie di “nodi” o server casuali per inoltrare i messaggi. A differenza dei normali proxy o VPN , che in genere utilizzano un singolo server per instradare la comunicazione, il routing Onion utilizza più server (in gran parte in crowdsourcing). Ciò rende incredibilmente difficile per gli aspiranti intercettatori rintracciare il mittente originale.

Tutte le comunicazioni sono nascoste dietro più livelli di crittografia nel nodo di ingresso originale (il tuo computer). Viene quindi decrittografato uno strato alla volta in ogni nodo di uscita che attraversa, prima di essere completamente decrittografato per il nodo di uscita finale: il sito Web o il servizio a cui stai tentando di accedere. Il messaggio originale rimane nascosto durante il trasferimento da un nodo all’altro. Significa che nessun intermediario conosce sia l’origine che la destinazione finale dei dati. Questo è ciò che consente la privacy e consente al mittente di rimanere anonimo.

Immagine per gentile concessione: Wikipedia

Immagine per gentile concessione: Wikipedia

Origini e implementazioni

Onion Routing, la tecnica di anonimato alla base di Tor, è stata inizialmente sviluppata a metà degli anni ’90 dalla Marina degli Stati Uniti per comunicazioni governative riservate. Paul Syverson, un informatico che lavora con la US Naval Research Academy, è ampiamente riconosciuto come l’inventore di Onion Routing. La ricerca è stata successivamente pubblicata sulla rivista IEEE of communications nel 1998.

Tor, che da allora è diventata la tecnica di onion routing più utilizzata, è stato anch’esso sviluppato dalla Marina degli Stati Uniti e rilasciato con licenza gratuita nel 2002. Il software è ora sviluppato e mantenuto dal Tor Project, un’organizzazione senza scopo di lucro fondata nel 2006 da due degli sviluppatori Tor originali, Roger Dingledine e Nick Mathewson, insieme ad altri cinque.

L’implementazione principale di Tor è scritta in C, insieme a Python , JavaScript e molti altri linguaggi di programmazione. Il progetto è finanziato da EFF e da diverse altre importanti organizzazioni che promuovono la libertà digitale e la privacy online. È ampiamente utilizzato da attivisti, giornalisti, informatori e normali utenti di Internet per salvaguardare la privacy, proteggere la libertà intellettuale ed eludere la censura.

Applicazioni

Tor consente agli utenti di accedere a qualsiasi sito Web o servizio online a cui possono accedere sulla “clearnet” (web normale). Inoltre, consente anche agli utenti di accedere al “web nascosto” che contiene siti web con un nome di dominio di primo livello (TLD) .onion, designando un servizio onion anonimo. Parte del cosiddetto Deep Web , gli indirizzi .onion non sono nomi DNS effettivi e il TLD non si trova nella radice DNS di Internet. È possibile accedere a questi siti solo instradando il traffico attraverso la rete Tor. Può essere fatto utilizzando Tor Browser o tramite il client Tor autonomo.

TorBrowser

Tor Browser è il browser Web ufficiale sviluppato e distribuito da Tor Project. Basato sul codice sorgente di Mozilla Firefox, è un software gratuito e open source che conserva molte delle funzionalità di privacy del suo genitore, ma viene fornito con un client Tor integrato che si avvia per impostazione predefinita ogni volta che lo accendi. È noto per essere utilizzato non solo da utenti ordinari attenti alla privacy, ma anche da giornalisti che riportano argomenti sensibili, attivisti politici che lottano contro regimi repressivi e informatori che temono ripercussioni negative per le loro rivelazioni.

Con tutte le comunicazioni instradate attraverso la rete Tor per impostazione predefinita, Tor Browser impedisce a chiunque, inclusi i provider di servizi Internet (ISP), gli inserzionisti, il governo e chiunque altro, di monitorare la tua connessione e vedere quali siti web visiti. Tor Browser viene fornito con HTTPS Everywhere, NoScript e altri componenti aggiuntivi di Firefox per proteggere la tua privacy e sicurezza. Blocca anche plug-in non sicuri come Flash , RealPlayer, QuickTime e altri che possono essere manipolati per rivelare l’indirizzo IP dell’utente.

Piattaforme e disponibilità

Tor Browser è disponibile su Windows, Linux, macOS (scarica per desktop) e Android (scarica da Google Play). Non esiste ancora una versione ufficiale di Tor per iOS, sebbene The Tor Project raccomandi Onion Browser su iPhone e iPad (scaricabile dall’App Store). Inoltre, non è ufficialmente disponibile su Chrome OS, ma puoi utilizzare l’app Android su Chrome OS. Anche altre applicazioni incentrate sulla privacy, come Brave Browser, hanno recentemente implementato l’integrazione di Tor per aumentare la privacy. Browser Tor su Android

Browser Tor su Android

Nel frattempo, se vuoi instradare tutto il tuo traffico attraverso Tor per la massima privacy, puoi anche utilizzare una distribuzione Linux portatile chiamata Tails. È basato su Debian e instrada tutto il traffico attraverso Tor per impostazione predefinita. Il sistema operativo può essere avviato direttamente da una chiavetta USB, quindi anche se qualcosa va storto, tutto ciò che devi fare è riavviare o persino riformattare l’unità USB per mitigare il problema. Su Windows e altre piattaforme, puoi utilizzare Tor Browser Bundle o scaricare il client Tor autonomo.

Inconvenienti, polemiche e critiche

Tor è stato elogiato da tecnologi, sostenitori della privacy e gruppi per i diritti umani per aver fornito l’anonimato agli attivisti politici che vivono sotto regimi repressivi e agli utenti web in generale che cercano di aggirare la censura. Tuttavia, anche se i sostenitori della libertà di parola le lodano per aver portato la privacy digitale ad attivisti e giornalisti, la tecnologia ha la sua parte di detrattori, che la criticano per vari motivi.

Alcuni credono che non sia così sicuro come afferma The Tor Project, citando le azioni delle forze dell’ordine statunitensi contro i siti di cipolla, come la società di web hosting, Freedom Hosting e il famigerato mercato del dark web , Silk Road. Altri, principalmente agenzie governative come la National Security Agency (NSA) degli Stati Uniti, hanno criticato la tecnologia, definendola una “grande minaccia” per il monitoraggio dei terroristi e di altre potenziali minacce alla sicurezza.

Tor potrebbe essere una delle migliori opzioni per mantenere l’anonimato online, ma presenta la sua parte di problemi. Ecco alcuni dei suoi svantaggi più notevoli:

1. Uscire dall’intercettazione del nodo

Contrariamente alla credenza popolare, Tor stesso non è abbastanza anonimo. Come altre reti di anonimato a bassa latenza, Tor non protegge dal monitoraggio del traffico in entrata e in uscita dalla rete. Di conseguenza, la rete è teoricamente suscettibile di intercettazioni del nodo di uscita, attacchi di analisi del traffico, impronte digitali del mouse e impronte digitali del circuito, tra le altre vulnerabilità.

2. Velocità di connessione lente

Un altro grande svantaggio di Tor è la velocità di connessione lenta, che è un prodotto di come è progettata la tecnologia. Poiché il traffico in Tor viene inoltrato attraverso così tanti nodi, può essere necessario un po’ di tempo per caricare il contenuto del sito web. Questo può essere frustrante anche per gli utenti esperti che sanno cosa aspettarsi. Come il torrent, la velocità dipende dal numero di nodi e aumenta con il numero di utenti che ospitano un relay.

3. Restrizioni

Alcuni siti Web e fornitori di servizi online bloccano l’accesso a Tor o richiedono agli utenti di compilare Captcha prima di poter accedere al sito. Il principale fornitore di servizi CDN , CloudFlare, utilizza regolarmente Captcha e altre restrizioni sul traffico che passa attraverso la rete Tor, citando traffico dannoso. Sebbene sia una protezione essenziale contro possibili attacchi DDoS da parte di botnet, può ridurre ulteriormente l’esperienza di navigazione per gli utenti.

4. Nodi avvelenati

Mentre i casi di de-anonimizzazione degli utenti a causa di una vulnerabilità di Tor sono quasi sconosciuti, le forze dell’ordine e gli hacker possono comunque monitorare gli utenti per scopi di sorveglianza o spionaggio eseguendo “nodi avvelenati” o gateway creati appositamente per monitorare il traffico Tor. Ad esempio, un utente malintenzionato che esegue due nodi Tor avvelenati, un ingresso e un’uscita, sarà in grado di analizzare il traffico e identificare la minuscola frazione di utenti il cui circuito ha incrociato entrambi i nodi.

In che modo Tor può aiutare la tua privacy online

Con decine di migliaia di nodi operativi, le possibilità di essere de-anonimizzati a causa dei nodi velenosi sono meno di una su un milione. Quando gli utenti Tor vengono arrestati per aver abusato del loro anonimato per commettere crimini, spesso è dovuto a un errore umano piuttosto che a qualsiasi debolezza intrinseca nella tecnologia di base.

In teoria, Tor non può impedire a malintenzionati di prenderti di mira, né alle forze dell’ordine di rintracciarti se pensano che tu sia una “persona di interesse”. Detto questo, se utilizzato insieme ad altri strumenti per la privacy, come OTR, Cspace, ZRTP, RedPhone, Tails e TrueCrypt, Tor ti aiuterà quasi sicuramente a migliorare la tua privacy.

Per preservare il tuo anonimato online o aggirare la censura, puoi anche utilizzare i servizi VPN , molti dei quali sono disponibili gratuitamente. Assicurati di sceglierne uno che non conservi alcun registro relativo a traffico, sessione, DNS o metadati. Il mio preferito è Cyberghost, ma ci sono molti altri eccellenti servizi a cui puoi iscriverti.

Domande frequenti

D. Perché Tor impiega così tanto tempo a caricare i siti?

In base alla progettazione, Tor inoltra il tuo traffico attraverso i server di volontari in varie parti del mondo. Ciò crea i propri colli di bottiglia e aumenta la latenza della rete. Puoi aiutare a migliorare la velocità della rete eseguendo il tuo relay.

D. Tor è sicuro?

Tor è gratuito e open source ed è regolarmente verificato da programmatori esperti e volontari di tutto il mondo. In quanto tale, è uno dei modi più sicuri e protetti per migliorare la tua privacy online. Tuttavia, tieni presente che non protegge tutto il tuo traffico Internet. Protegge solo le applicazioni configurate correttamente per inviare il proprio traffico Internet tramite Tor.

D. Tor è illegale?

Tor non è illegale in nessuna parte del mondo, quindi usare Tor da solo va bene. Se qualcuno che gestisce un nodo di inoltro si trova nei guai per problemi di abuso relativi a utenti di terze parti, può ricorrere a un servizio Web chiamato Exonerator che può verificare se un indirizzo IP era un inoltro in un determinato momento. Il progetto Tor fornisce anche una lettera firmata a sostegno di ciò.

D. A cosa serve Tor?

Tor è utilizzato da tecnologi, sostenitori della privacy e utenti ordinari per preservare il proprio anonimato online e la privacy digitale. È uno dei principali strumenti di comunicazione protetta per gli attivisti politici che vivono sotto regimi repressivi e gli utenti web generici che cercano di aggirare la censura.

D. Tor nasconde l’indirizzo IP?

Tor utilizza una tecnica di anonimato chiamata “onion routing” che trasmette i dati attraverso una serie di nodi a strati per nascondere l’indirizzo IP dell’utente non solo al sito Web o al servizio a cui si accede, ma anche alle agenzie governative o alle organizzazioni che cercano di monitorare il traffico di rete.

D. Tor nasconde la mia posizione?

Tor nasconde la tua posizione, il tuo indirizzo IP e altre informazioni di identificazione personale. Il nodo di uscita vede solo il tuo agente utente (browser), che, di per sé, non è un dato di identificazione personale. Tuttavia, altre app sul tuo PC, inclusi componenti aggiuntivi del browser, cookie di siti Web e altri software, potrebbero rivelare ulteriori informazioni sulla tua identità. Ecco perché dovresti usare Tor Browser, che viene fornito con protezioni integrate contro tali problemi.

D. È sicuro usare Tor su Android?

Il browser Tor su Android utilizza la stessa tecnica di routing Onion dei client desktop. Quindi sì, è sicuro su Android come su qualsiasi altra piattaforma.

D. Tor lascia qualcosa sul tuo computer?

Finché tutto è configurato correttamente, Tor non lascia traccia delle tue attività online sul tuo computer o altrove.

D. Il mio ISP sa che sto usando Tor?

Sia il tuo ISP che i siti web che stai visitando sapranno che stai usando Tor. Tuttavia, il tuo ISP non sarà in grado di rilevare a quali servizi ti stai connettendo, né il sito web sarà in grado di dire chi sei e da dove ti stai connettendo. È lo stesso con VPN, proxy e altre reti di anonimato.

Tor: il modo migliore per mantenere l’anonimato online

Tor si basa sul lavoro instancabile di migliaia di volontari da tutto il mondo. Dovrebbe essere il tuo primo punto di riferimento se vuoi mantenere la tua privacy online. Sebbene non sia un proiettile d’argento che ti proteggerà da tutte le forme di minacce informatiche, è sicuramente un buon inizio. Quindi hai intenzione di iniziare a utilizzare Tor per evitare il fingerprinting online? O lo usi già da un po’? Fatecelo sapere nei commenti in basso.

Nel frattempo, poiché sei interessato alla privacy online, dovresti anche controllare le popolari app di messaggistica crittografate , come Signal e Telegram. Se utilizzi WhatsApp, puoi seguire le nostre guide per passare a Signal o Telegram dal servizio di proprietà di Facebook. Puoi anche imparare a utilizzare Signal su desktop e Chromebook per chattare con amici, familiari e colleghi mentre lavori.